Se debe descargar la versión actual de ISPConfig e instalarla. El instalador configurará todos los servicios como Postfix, Dovecot, etc., sin necesidad de una configuración manual.

A su vez, se tiene la posibilidad de que se genere un certificado para acceder al panel del vhost del ISPConfig (con https), para que esto se haga debe presionarse [ENTER] cuando salga la pregunta:

Do you want a secure (SSL) connection to the ISPConfig web interface (y,n) [y]:

Para instalar la version más reciente del ISPConfig debemos ejecutar:

cd /tmp

wget -O ispconfig.tar.gz https://git.ispconfig.org/ispconfig/ispconfig3/repository/archive.tar.gz?ref=stable-3.1

tar xfz ispconfig.tar.gz

cd ispconfig3*/install/

Y luego ejecutar:

php -q install.php

Y se presentarán las siguientes preguntas a las cuales debemos responder lo indicado:

# php -q install.php

--------------------------------------------------------------------------------

_____ ___________ _____ __ _ ____

|_ _/ ___| ___ \ / __ \ / _(_) /__ \

| | \ `--.| |_/ / | / \/ ___ _ __ | |_ _ __ _ _/ /

| | `--. \ __/ | | / _ \| `_ \| _| |/ _` | |_ |

_| |_/\__/ / | | \__/\ (_) | | | | | | | (_| | ___\ \

\___/\____/\_| \____/\___/|_| |_|_| |_|\__, | \____/

__/ |

|___/

--------------------------------------------------------------------------------

>> Initial configuration

Operating System: CentOS 7.3

Following will be a few questions for primary configuration so be careful.

Default values are in [brackets] and can be accepted with <enter>.

Tap in "quit" (without the quotes) to stop the installer.

Select language (en,de) [en]: [PRESIONE ENTER]

Installation mode (standard,expert) [standard]: [PRESIONE ENTER]

Full qualified hostname (FQDN) of the server, eg server1.domain.tld [server1.canomi.com]: [PRESIONE ENTER]

MySQL server hostname [localhost]: [PRESIONE ENTER]

MySQL server port [3306]: [PRESIONE ENTER]

MySQL root username [root]: [PRESIONE ENTER]

MySQL root password []: [INTRODUZCA SU CLAVE ROOT DE MYSQL]

MySQL database to create [dbispconfig]: [PRESIONE ENTER]

MySQL charset [utf8]: [PRESIONE ENTER]

Configuring Postgrey

Configuring Postfix

Generating a 4096 bit RSA private key

.......................................................................++

........................................................................................................................................++

writing new private key to 'smtpd.key'

-----

You are about to be asked to enter information that will be incorporated

into your certificate request.

What you are about to enter is what is called a Distinguished Name or a DN.

There are quite a few fields but you can leave some blank

For some fields there will be a default value,

If you enter '.', the field will be left blank.

-----

Country Name (2 letter code) [AU]: [INTRODUZCA EL CÓDIGO DE PAIS DE 2 LETRAS]

State or Province Name (full name) [Some-State]: [INTRODUZCA EL NOMBRE DEL ESTADO]

Locality Name (eg, city) []: [INTRODUZCA SU CIUDAD]

Organization Name (eg, company) [Internet Widgits Pty Ltd]: [INTRODUZCA EL NOMBRE DE LA EMPRESA O PRESIONE ENTER]

Organizational Unit Name (eg, section) []: [PRESIONE ENTER]

Common Name (e.g. server FQDN or YOUR name) []: [INTRODUZCA EL NOMBRE DEL SERVIDOR: desarrolloN.local]

Email Address []: [PRESIONE ENTER]

Configuring Mailman

Configuring Dovecot

Configuring Spamassassin

Configuring Amavisd

Configuring Getmail

Configuring BIND

Configuring Jailkit

Configuring Pureftpd

Configuring Apache

Configuring vlogger

Configuring Bastille Firewall

Configuring Fail2ban

[INFO] service OpenVZ not detected

Configuring Apps vhost

Installing ISPConfig

ISPConfig Port [8080]:

Admin password [admin]:

Do you want a secure (SSL) connection to the ISPConfig web interface (y,n) [y]: [PRESIONE ENTER]

Generating RSA private key, 4096 bit long modulus

.......................++

................................................................................................................................++

e is 65537 (0x10001)

You are about to be asked to enter information that will be incorporated

into your certificate request.

What you are about to enter is what is called a Distinguished Name or a DN.

There are quite a few fields but you can leave some blank

For some fields there will be a default value,

If you enter '.', the field will be left blank.

-----

Country Name (2 letter code) [AU]: [INTRODUZCA EL CÓDIGO DE PAIS DE 2 LETRAS]

State or Province Name (full name) [Some-State]: [INTRODUZCA EL NOMBRE DEL ESTADO]

Locality Name (eg, city) []: [INTRODUZCA SU CIUDAD]

Organization Name (eg, company) [Internet Widgits Pty Ltd]: [INTRODUZCA EL NOMBRE DE LA EMPRESA O PRESIONE ENTER]

Organizational Unit Name (eg, section) []: [PRESIONE ENTER]

Common Name (e.g. server FQDN or YOUR name) []: [INTRODUZCA EL NOMBRE DEL SERVIDOR: desarrolloN.local]

Email Address []: [PRESIONE ENTER]

Please enter the following 'extra' attributes

to be sent with your certificate request

A challenge password []: [PRESIONE ENTER]

An optional company name []: [PRESIONE ENTER]

writing RSA key

Configuring DBServer

Installing ISPConfig crontab

no crontab for root

no crontab for getmail

Detect IP addresses

Restarting services ...

Installation completed.</enter>

El instalador configura automáticamente todos los servicios subyacentes, por lo que no se necesita ninguna configuración manual.

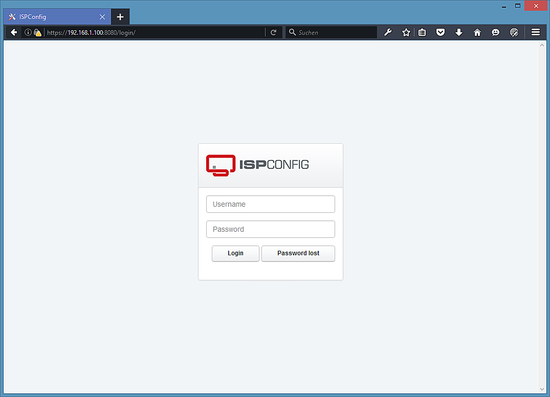

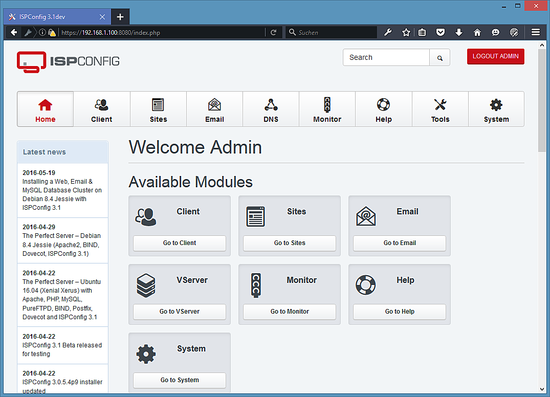

Primer ingreso a ISPConfig

Ahora puede acceder a ISPConfig 3.1 por el navegador usando: http://desarrolloN.local:8080/ o http://192.168.0.X:8080/ (http o https depende de lo que haya elegido durante la instalación). Recuerde que la N es el número escogido desde el inicio para el servidor y la X es la IP que le corresponda.

Inicie sesión con el nombre de usuario admin y la contraseña admin (debe cambiar la contraseña predeterminada después de su primer inicio de sesión):